User-Agent : HTTP 요청시 헤더에 포함되는 사용자의 웹 브라우저 정보.

페이지에 접속할 때마다 User-Agent 정보들이 남겨지는 것을 볼 수 있다. 버프수트로 패킷을 잡아보자.

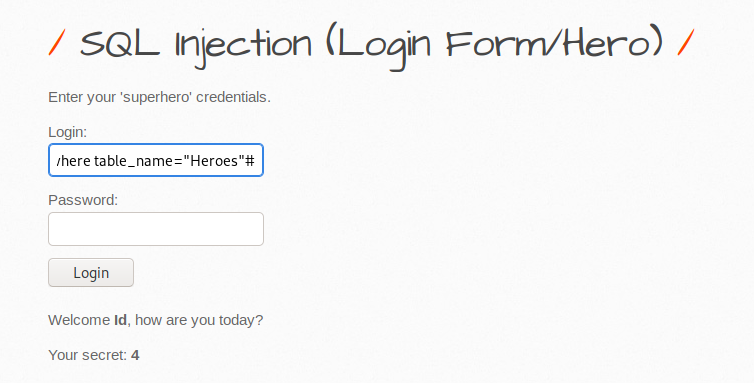

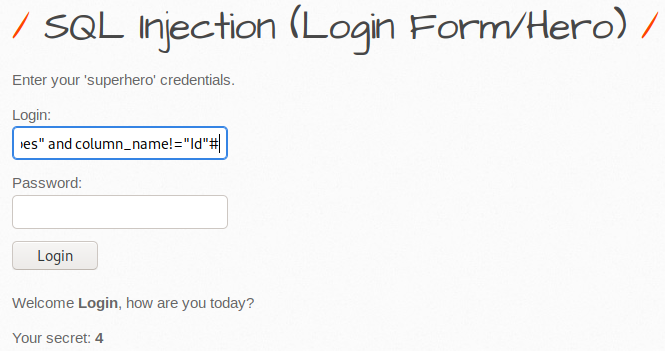

취약점을 확인하기 위해 User-Agent 부분에 작은따옴표를 포함해서 데이터를 넘겼다.

mysql 관련 텍스트가 뜨는 것으로 보아 필터링이 안되어있고, 'test를 입력한 내용과 함께 사용자 아이피 정보가 넘겨지는 sql 구문이 보인다.

user-agent 내용', '아이피주소') 뒤에 주석(#)을 추가해서 ip주소 부분에 원하는 내용을 넣을 수 있다.

'공부 > bWAPP' 카테고리의 다른 글

| XSS - Reflected (JSON) (0) | 2020.03.07 |

|---|---|

| SQL Injection - Stored (SQLite) (0) | 2020.03.02 |

| SQL Injection - Stored (Blog) (0) | 2020.02.29 |

| SQL Injection (SQLite) (0) | 2020.02.27 |

| SQL Injection (Login Form/User) (0) | 2020.02.26 |