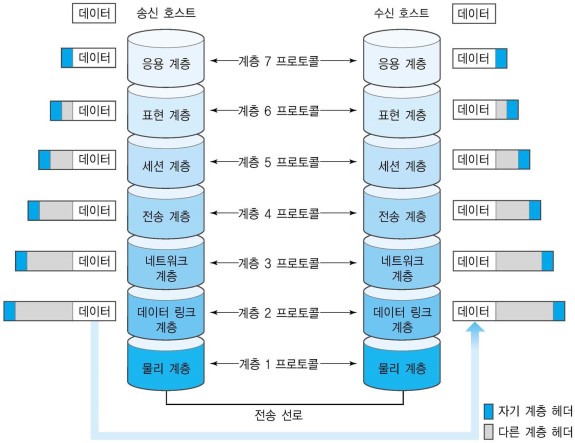

OSI 7 계층(Open Systems Interconnection) 개요

초기에는 표준 규격이 없어 상호 통신에 있어 호환성이 떨어졌다. 그래서 1984년 국제 표준화 기구(ISO)에서 OSI 7계층 참조 모델을 발표하게 된다. OSI같은 표준 모델이 필요한 이유는 무엇일까? 그 이유는 일상생활에서도 찾아볼 수 있다. 컴퓨터를 조립할 때 보통 여러 회사들의 부품을 섞어서 조립한다. 예를 들어, 메인보드는 MSI, 파워는 Antec, 그래픽카드는 Galaxy 등 표준 규격이 정해져 있기 때문에 서로 호환이 가능한 것이다. 결론적으로 OSI 모델은 호환성 문제를 해결할 뿐만 아니라 데이터 흐름 확인, 문제발생 해결에 용이하다.

OSI 7 계층별 설명

"안녕!" 이라는 데이터를 보내면 상위계층에서 하위계층으로 데이터를 보내게 된다. 7계층부터 한 계층씩 내려갈 때마다 각 계층의 특성에 맞는 헤더가 붙는데, 이것을 캡슐화라고 한다. 물리 계층까지 도달하면 랜선이나 동축케이블를 통해 다시 수신자의 물리 계층부터 응용 계층까지 역을 올라가는데, 캡슐화와 반대로 헤더를 제거하는 것을 역캡슐화라고 한다. 데이터의 흐름을 간단하게 알아보았는데, 계층별 역할에 대해서도 간단히 정리해보았다.

■ Application Layer - 응용 계층

OSI 모델의 최상위 계층으로 사용자가 작업하는 계층이며, 우리가 자주 사용하는 인터넷 브라우저나 카카오톡 같은 메신저 등, 응용프로그램들이 동작한다.

EX) HTTP, FTP, Telnet, SMTP

■ Presentation Layer - 표현 계층

응용 계층으로부터 전달받은 데이터를 읽을 수 있는 형식으로 변환한다. 응용 계층으로부터 전송받거나 전달되는 데이터의 인코딩과 디코딩은 표현 계층에서 이루어진다. 또한 데이터의 암호화와 복호화 기능도 수행한다.

EX) ASCII, MPEG, JPEG

■ Session Layer - 세션 계층

두 호스트간의 상호작용을 설정하고 유지하며, 동기화하는 역할을 한다. 실제 네트워크 연결이 이루어지는 곳이라 보면 된다.

EX) SSH, TLS

■ Transport Layer - 전송 계층

두 호스트간의 사용자들이 신뢰성있는 데이터를 주고 받게 해주는 역할을 한다. 또한 흐름제어, 분할/분리 및 오류제어 기능을 수행한다.

EX) TCP, UDP

■ Network Layer - 네트워크 계층

패킷을 송신측에서부터 목적지까지 전송하는 역할을 한다. 송수신 측의 IP주소를 지정하고 패킷이 최종목적지까지 최적의 경로로 전송하는 라우팅 기능이 있다.

EX) IP, ICMP, ARP / 라우터, 스위치

■ Data Link Layer - 데이터 링크 계층

물리적인 네트워크를 통해 데이터를 전송하는 수단을 제공한다. 전송 단위는 프레임이며, MAC주소를 통해 통신한다.

EX) HDLC, FDDL / 스위치, 브릿지

■ Physical Layer - 물리 계층

전기적, 기계적, 기능적인 특성을 이용해 데이터를 전송한다. 물리 계층에서 사용되는 단위는 비트이다.

EX) 랜선, 동축케이블, 허브, 리피터

'공부 > 네트워크' 카테고리의 다른 글

| 3-Way Handshake, 4-Way Handshake (0) | 2020.06.06 |

|---|---|

| TCP/UDP (0) | 2020.06.05 |

| OSI 7계층 장비(리피터, 허브, 브리지, 스위치, 라우터) (0) | 2020.06.03 |

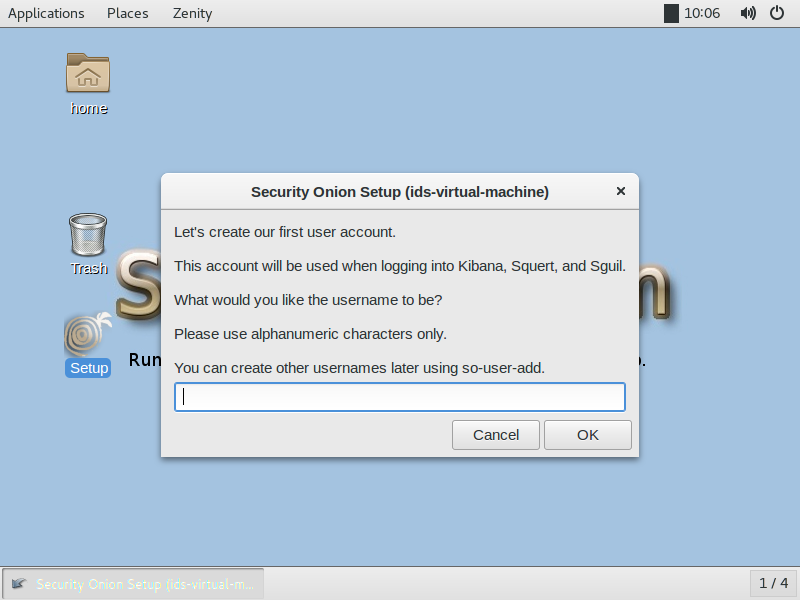

| IDS / IPS (0) | 2020.05.23 |

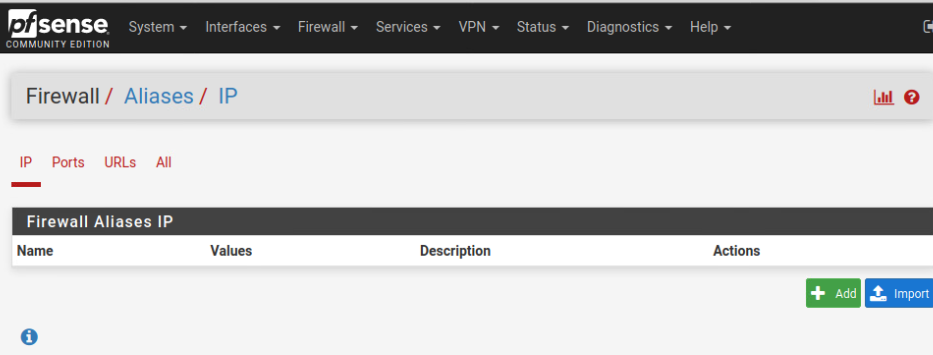

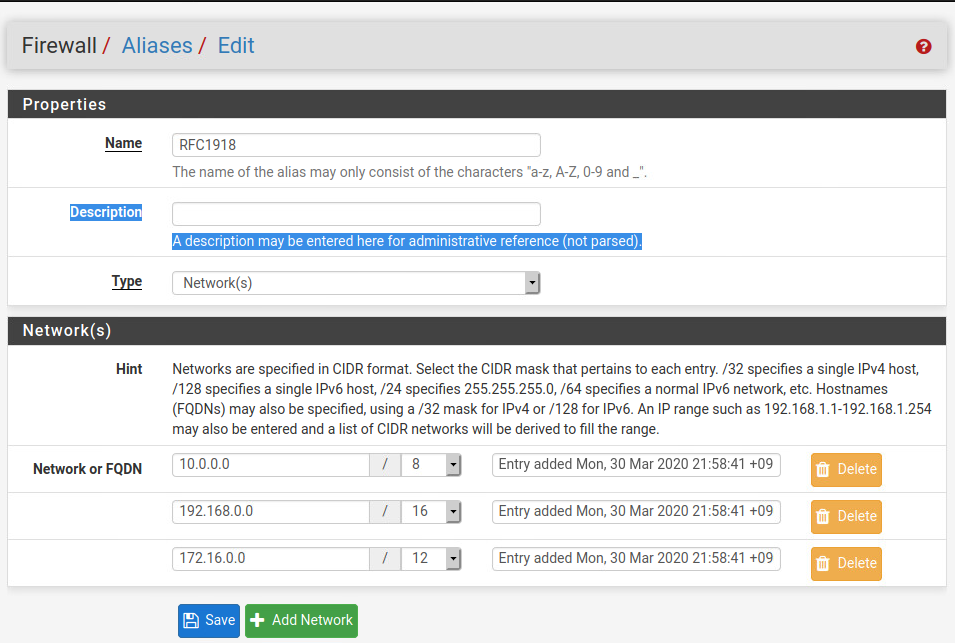

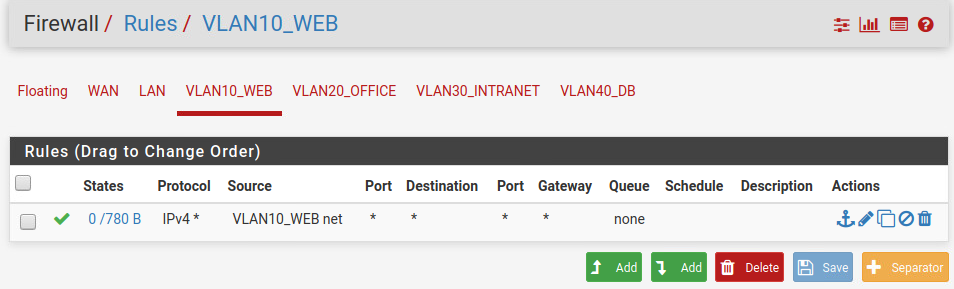

| 방화벽(Firewall) / 웹 방화벽(Web Application Firewall) (0) | 2020.05.14 |