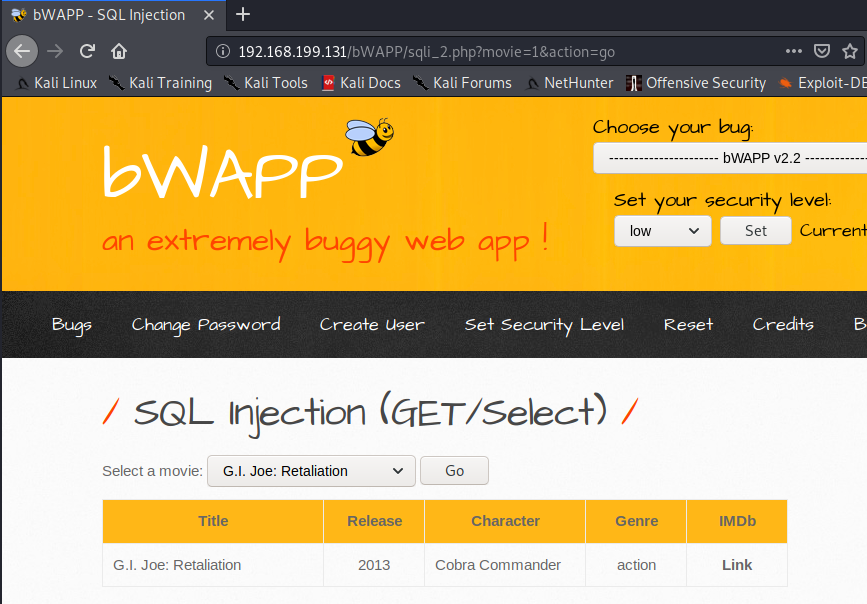

get방식이며 url에 정보가 담겨있는 것을 확인할 수 있다. search처럼 검색하는 폼은 없지만 url을 통해서 충분히 취약점 검사를 할 수 있다.

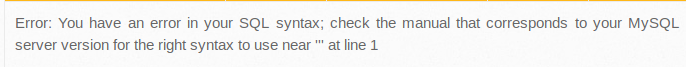

url의 movie 뒤에다가 작은 따옴표를 넣으니 SQL 관련 오류가 확인되었다.

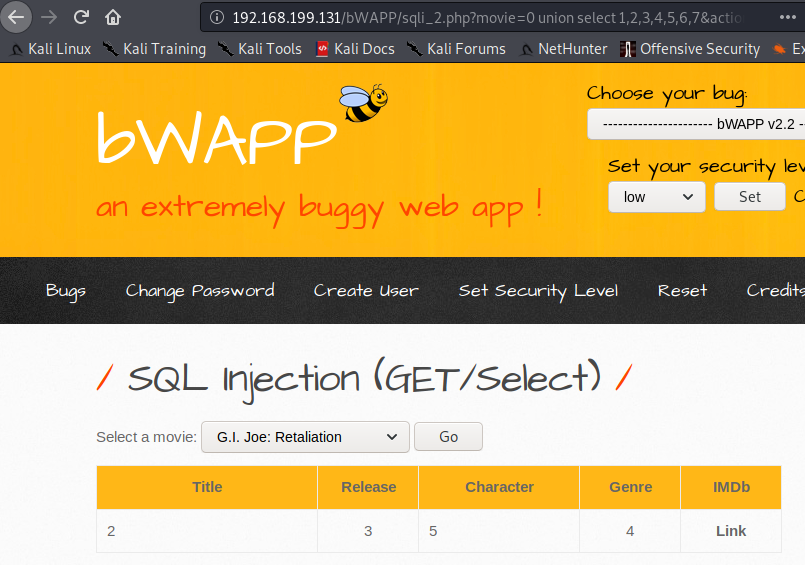

search에 했던거 그대로 union select 1,2,3,4,5,6,7을 넣으니 인젝션된 것을 확인할 수 있다. 단 movie=뒤에 붙는 숫자는 영화 번호로 확인되는데 존재하는 번호면 해당 영화 목록만 표시되니 없는 번호만 넣어야 한다.

'공부 > bWAPP' 카테고리의 다른 글

| SQL Injection (AJAX/JSON/jQuery) (0) | 2020.02.25 |

|---|---|

| SQL Injection (POST/Search, Select) (0) | 2020.02.24 |

| SQL Injection (GET/Search) (0) | 2020.02.21 |

| Server-Side Includes (SSI) Injection (0) | 2020.02.20 |

| PHP Code Injection (0) | 2020.02.19 |