스니핑 : '코를 킁킁거리다'라는 뜻을 가진 단어이며, 네트워크에서 전송되는 패킷을 훔쳐보는 행위.

스누핑 : '염탐하다'라는 뜻으로 네트워크상에 떠도는 중요한 정보들을 염탐하고 훔치는 행위. 스니핑이랑 유사.

스푸핑 : '속이다. 도용하다'라는 뜻으로 대상을 속이고 위장하여 공격하는 기법.

실습

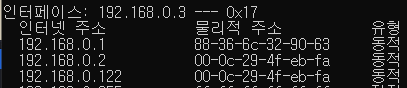

| 구분 | 시스템 정보 |

| 공격자 | 칼리리눅스(192.168.0.122, 00:0c:29:4f:eb:fa) |

| 희생자 | 윈도우A(192.168.0.124, 00:0c:29:2d:52:1b) 윈도우B(192.168.0.3, a8:5e:45:51:62:47) |

| 공유기 | 아이피타임(192.168.0.1, 88:36:6c:32:90:63) |

실습 환경은 위와 같다. VMware으로 설치한 호스트들이며, 네트워크는 브리지 모드로 실제로 사용하는 네트워크망이다. IPTIME사의 공유기에는 네트워크 공격에 대한 방어 기능들이 탑재되어있어 비활성화 후 진행했다.

스니핑은 두 가지 환경이 있다. 허브 환경에서의 스니핑은 무작위 모드만 활성화시키면 패킷을 캡처할 수 있다. 그 이유는 허브는 모든 데이터를 플러딩 하기 때문에 쉽게 캡처가 가능하지만, 스위치 환경에서는 MAC 테이블을 보고 데이터를 전달하기 때문에 무작위 모드로만은 불가능하다. 그래서 스위치재밍이나, ARP 스푸핑 등으로 스니핑 환경을 만들 수 있는데 여기서는 간단하게 ARP 스푸핑과 ARP 다이렉트 공격 실습을 하겠다.

칼리리눅스의 'ettercap' 라는 중간자 공격(MITM) 툴을 사용해서 호스트 A, B를 속일수 있습니다.

호스트A 입장에서는 호스트B의 맥주소가 4f-eb-fa 인줄알고 데이터를 보내지만 공격자가 arp reply를 지속적으로 보내 호스트B의 맥주소를 공격자의 맥주소로 위장하여 가로채고 있다. 즉, 공격자가 중간자 역할을 하여 서로간 통신이 끊기지 않게 데이터를 전달하여 A와 B사이의 통신을 훔쳐볼 수 있고 이를 ARP 스푸핑이라 한다. ARP 스푸핑은 특정 대상을 삼아서 공격하지만 모든 호스트를 공격하는 방법도 있다. ARP 리다이렉트는 라우터의 맥주소를 공격자의 맥주소로 위조해 모든 통신이 공격자에게 거쳐서 외부로 나가게한다.

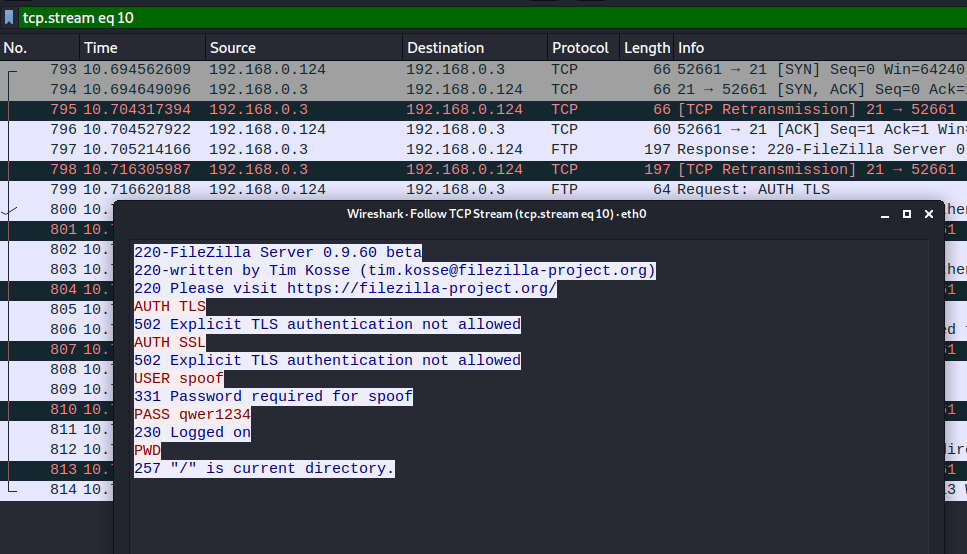

이렇게 스푸핑 공격을 해서 스니핑을 할 수 있다면 암호화가 안된 패킷을 훔쳐볼 수 있다. 위 사진은 FTP의 로그인 과정이 캡처된 사진이고, 사용자 계정과 비밀번호가 그대로 노출되고 있다.

'공부 > 네트워크' 카테고리의 다른 글

| 3-Way Handshake, 4-Way Handshake (0) | 2020.06.06 |

|---|---|

| TCP/UDP (0) | 2020.06.05 |

| OSI 7계층 장비(리피터, 허브, 브리지, 스위치, 라우터) (0) | 2020.06.03 |

| IDS / IPS (0) | 2020.05.23 |

| 방화벽(Firewall) / 웹 방화벽(Web Application Firewall) (0) | 2020.05.14 |